CSIRT.CZ upozorňuje na rizikovou konfiguraci operačního systému RouterOS

Při nedávném incidentu s útoky prováděnými pomocí DNS amplification attack jsme byli informováni, že část DNS serverů, které se na útoku podílela, byla provozována na zařízeních Mikrotik. Mikrotik je oblíbená značka routerů především pro pokročilejší uživatele, neboť umožňuje velkou flexibilitu v nastavení. Tato možnost sebou ovšem nese i jistá rizika.

Při nedávném incidentu s útoky prováděnými pomocí DNS amplification attack jsme byli informováni, že část DNS serverů, které se na útoku podílela, byla provozována na zařízeních Mikrotik. Mikrotik je oblíbená značka routerů především pro pokročilejší uživatele, neboť umožňuje velkou flexibilitu v nastavení. Tato možnost sebou ovšem nese i jistá rizika.

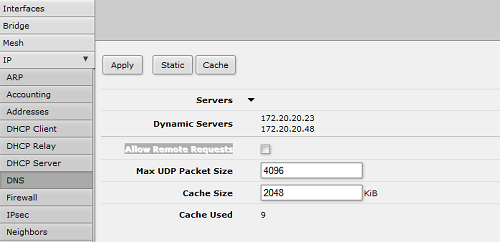

Rozhodli jsme se proto prozkoumat poslední stabilní verzi software (RouterOS 5.18) pro zařízení Mikrotik. Ukázalo se, že DNS server v těchto zařízeních je dostupný na všech jeho portech a přístup k němu je potřeba řídit pomocí integrovaného firewallu. Toto je podstatný rozdíl od běžných routerů určených pro domácnosti a malé firmy. U těch je obvykle DNS server dostupný pouze přes IP adresu vnitřní sítě. U Mikrotiku tomu tak není. Pokud v sekci IP/DNS povolíte Allow Remote Requests, povolujete tím automaticky provádění překladů nejen pro Vaši síť, ale také pro celý internet.

To umožňuje útočníkům provést prostřednictvím takto nakonfigurovaného Mikrotiku útok DNS amplification attack. Kromě toho, že dojde ke zpomalení internetového připojení, můžete být také obviněni z účasti na DDOS útoku. Obětem útoku totiž budou chodit pakety z Vašeho Mikrotiku, aniž by z jejich strany došlo k nějaké inicializaci komunikace.

Jako možné řešení doporučujeme v případě využívání DNS serveru zabudovaného v RouterOS omezit přístup na port 53 pouze na počítače v lokální síti. Tím se vyhnete možnosti zneužití Vašeho připojení k zmiňovanému útoku.